Fix WiFi Calling Not Working on Android

We are in an era where you have to tap on two options to make a call. All thanks to advancements in technology. Still, it may not be very pleasant at times when WiFi calling not working Android, especially when you want to make a call to your loved ones. But you do not have to worry; after all, we are here to help you. We have provided here methods that will fix WiFi calling not working on Android in less than a minute. So, what are you waiting for? Keep reading this article and fix the issue on your own because we believe in empowering you.

How to Fix WiFi Calling Not Working on Android

If you use WiFi calling to make phone calls, then you will not use the cellular network to make phone calls. One significant advantage of it is that if you are in an area where cellular networks are not there, then also you will be able to make a phone call. I have enabled WiFi calling on my phone because the place where I live has a weak cellular network. So, with the help of WiFi, I can make a phone call to my parents anytime. So, here we will be discussing what is causing WiFi calling not working Samsung.

Why WiFi Calling is Not Working on Android Device?

One of the reasons WiFi calling is not working on your Samsung phone is that you have not toggled on WiFi calling on your phone.

- If your smartphone does not have the inbuilt feature for WiFi calling, then also you will be unable to make a WiFi call.

- If the internet speed provided by WiFi is slow, then the carrier network will beat the internet, and the Smartphone will make a normal call and not a WiFi call.

- If your phone carrier does not support WiFi calling, then also you will not be able to make WiFi call.

- Another reason why WiFi calling not working Samsung is because the sim card on Smartphone is not inserted correctly.

Also Read:

Fix Android Notifications Not Showing Up

Android Version History from Cupcake (1.0) to Oreo (10.0)

8 Ways to Fix “Servers are too Busy” Error on PUBG

Fix “Unfortunately Android keyboard has stopped” Error

14 Ways to Fix AOL Mail Not Working on Android and iOS

Note: Android phones don’t have the same Settings options, and they vary from manufacturer to manufacturer, hence, ensure the correct settings before changing any. The steps mentioned below are performed on Samsung Galaxy S21 5G.

Basic Troubleshooting Methods

Before you proceed to advance methods, try these basic methods. I have suggested these simple methods to my friends, and my friends could fix the issue with the help of these common methods only. So, I recommend you to try these basic methods first as it in can fix the problem in a few minutes.

1. Ensure your Phone Supports WiFi Calling

If your Smartphone does not have a WiFi calling feature, you will not be able to make WiFi calls. So, before performing any methods, check whether your phone supports it or not.

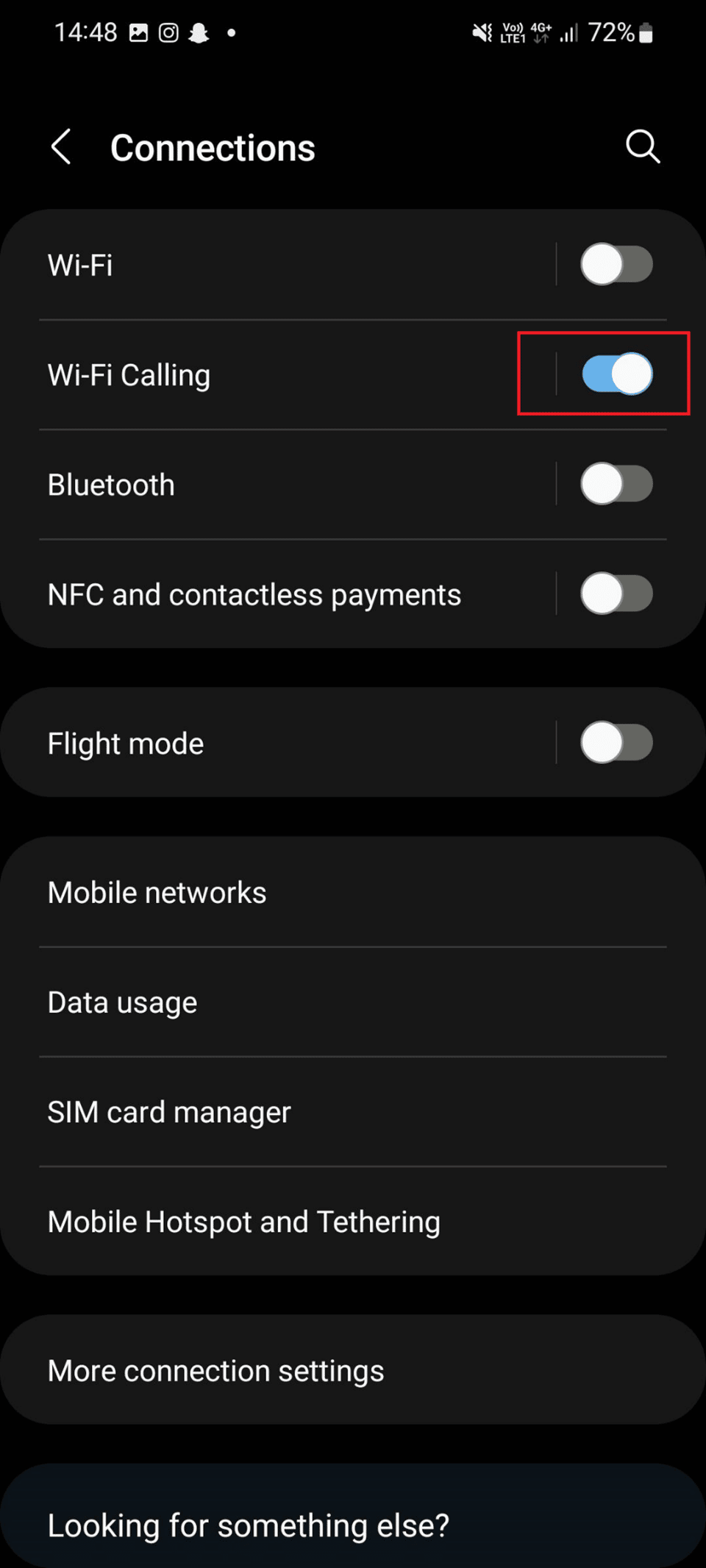

2. Enable WiFi Calling

If you want to make WiFi calling, you need to toggle it on your device. If the WiFi calling option has been toggled off by mistake and you cannot toggle on it, you can learn how to toggle on WiFi calling.

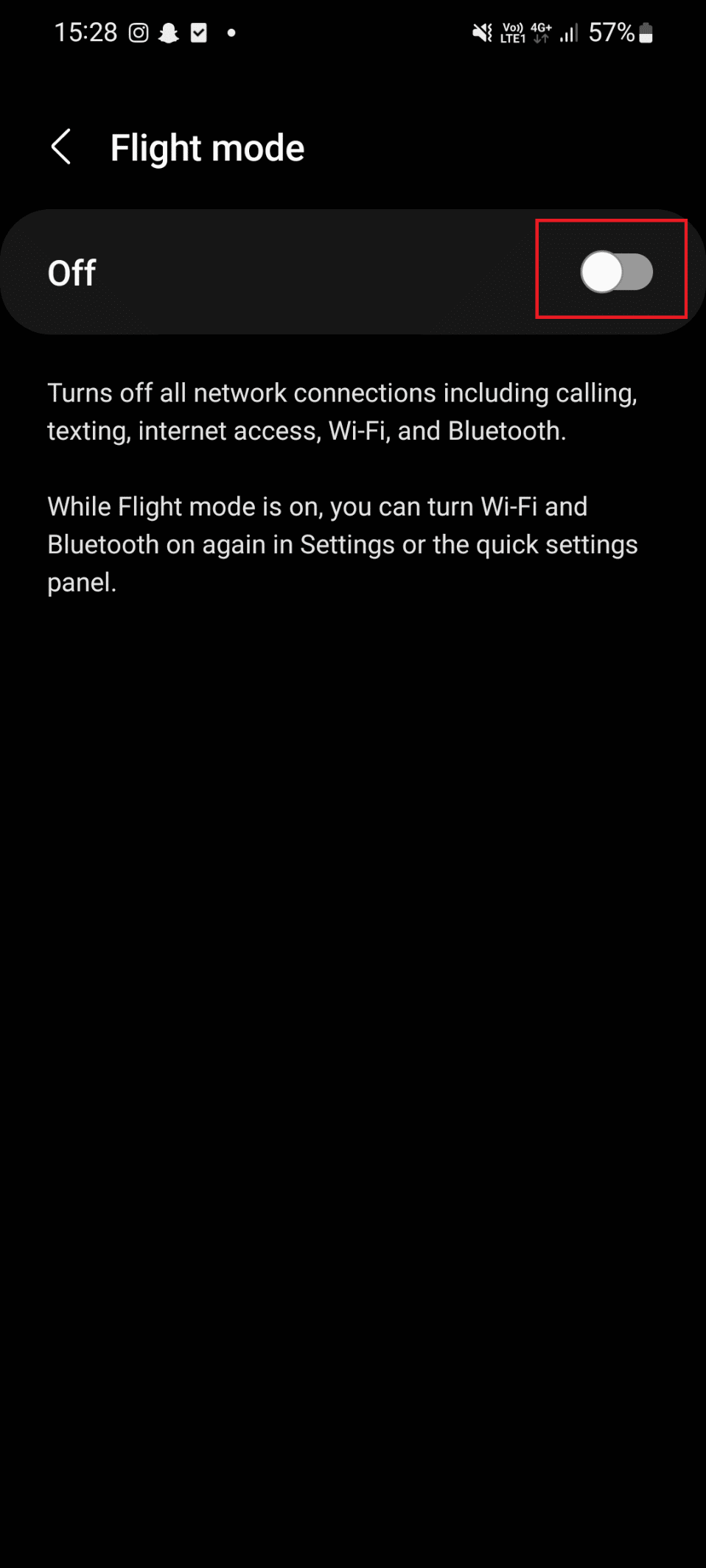

3. Use Flight Mode

If you enable Airplane Mode, the conflict with the carrier network will not exist. First, allow the Flight mode on your device to disable all the wireless connections. After that, disable Flight mode. Thus, you can fix WiFi calling not working on Android.

4. Use Different WiFi

Move to another place and use different WiFi to fix the issue. So, you can move to your friend place or neighbour place and ask them WiFi password. After that, try to make a phone call.

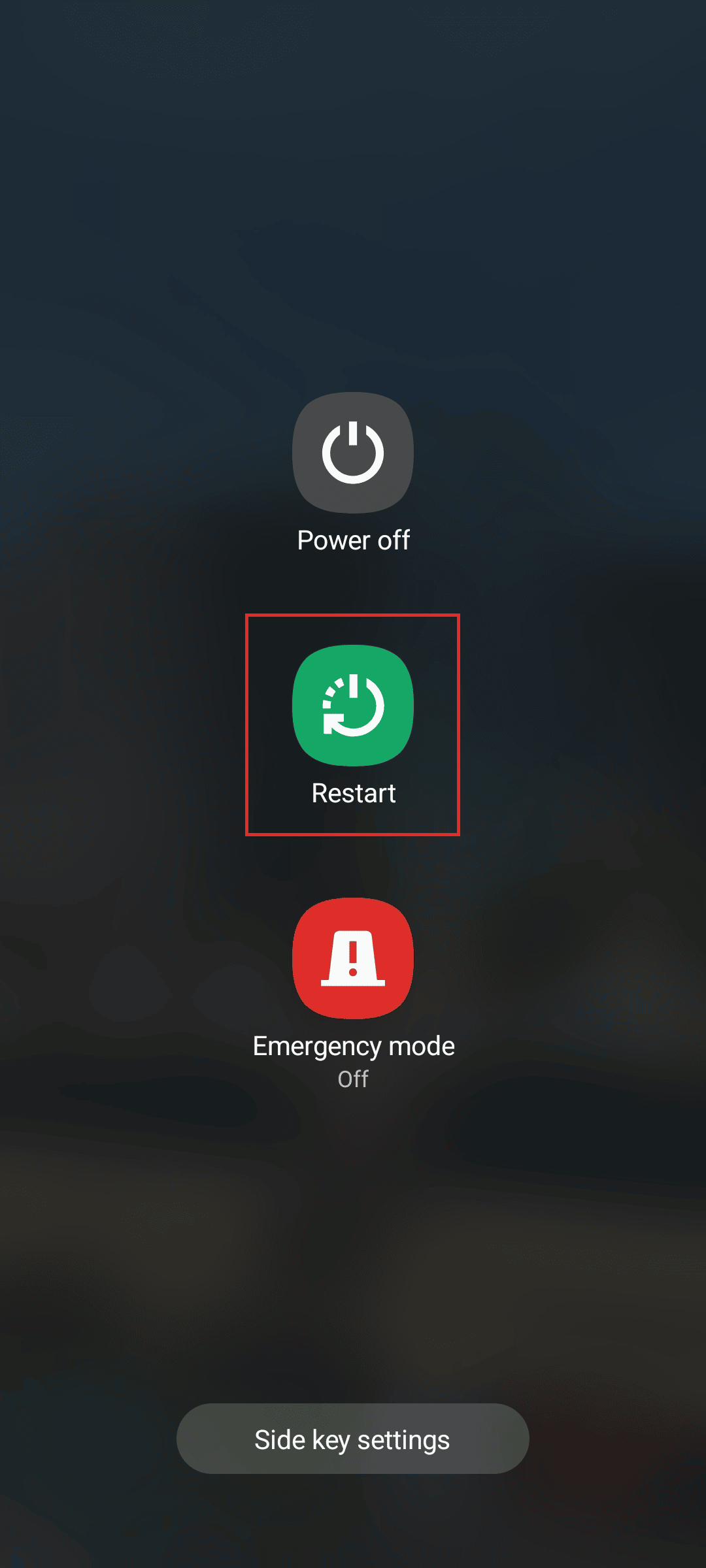

5. Restart Phone

You can restart your device as it resolves the temporary glitches that are causing the issue.

5. Troubleshoot Internet Issues

Try to Restart Modem by following our guide to troubleshoot network connectivity problems on Windows 10, as it can fix the issue. If this method is also unable to fix the error, then you can try the advanced methods listed below.

Also Read: Top 18 Best Free WiFi Calling Apps for iPhone

Method 1: Reset Network Settings

The steps to perform this are listed below. So, keep reading to learn about it:

1. Tap on the Settings icon.

![]()

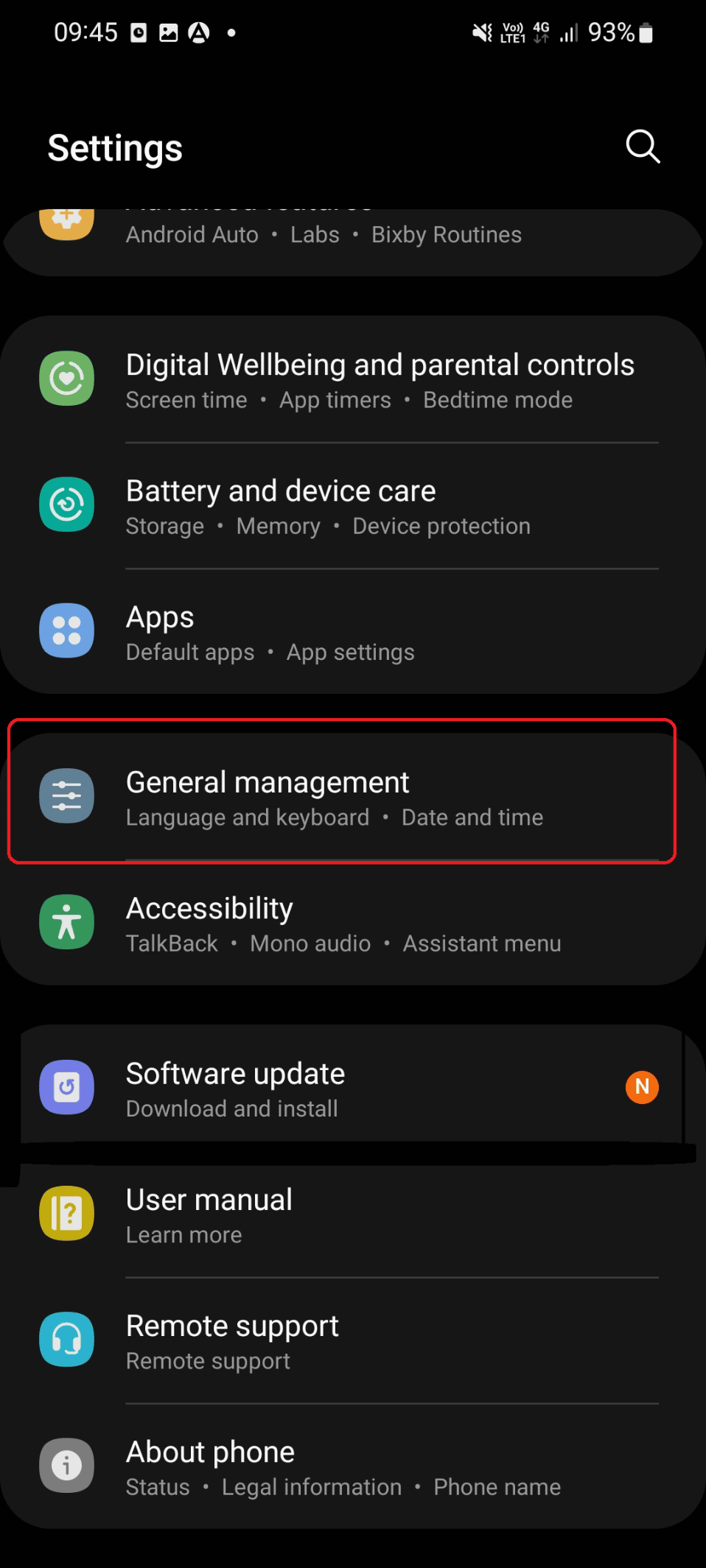

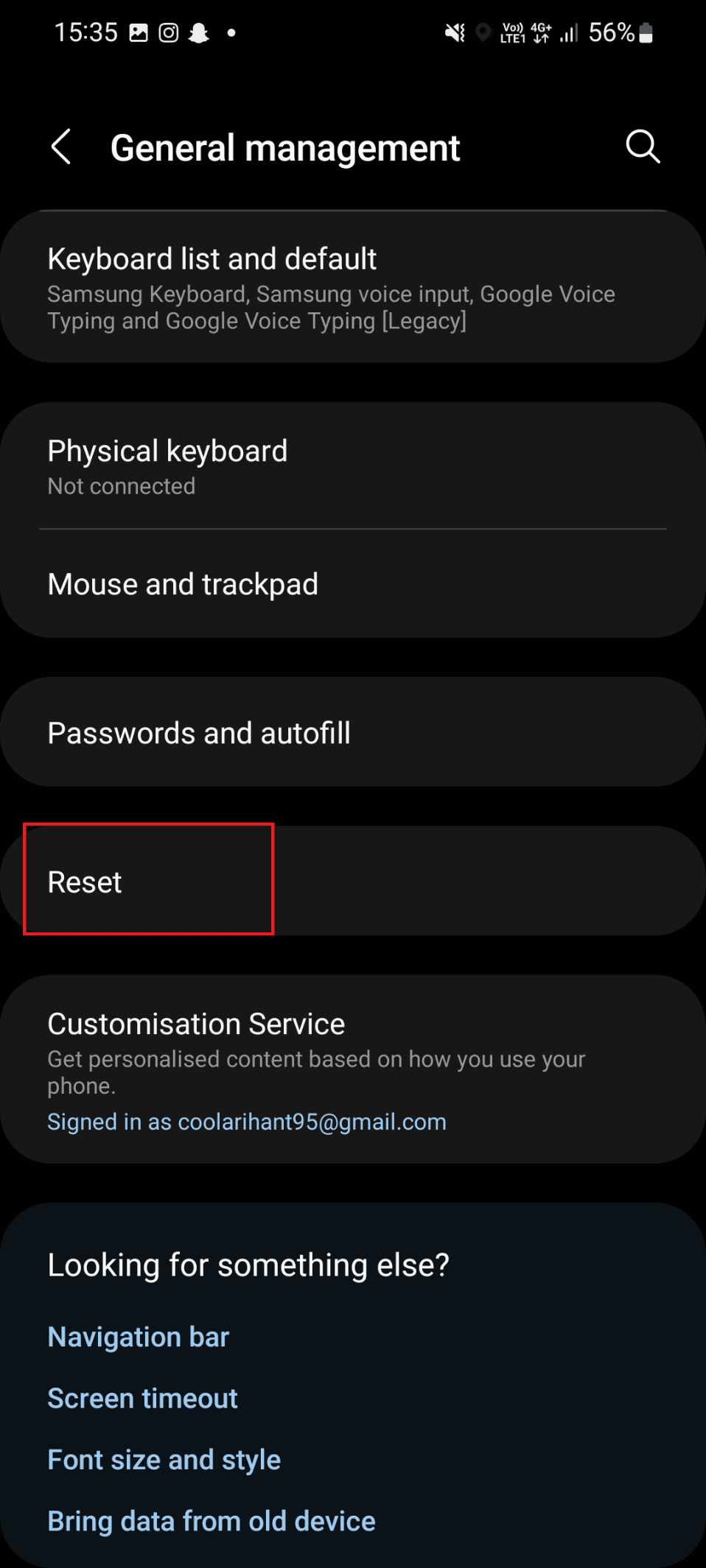

2. Tap on General management.

3. Scroll down, and tap on Reset.

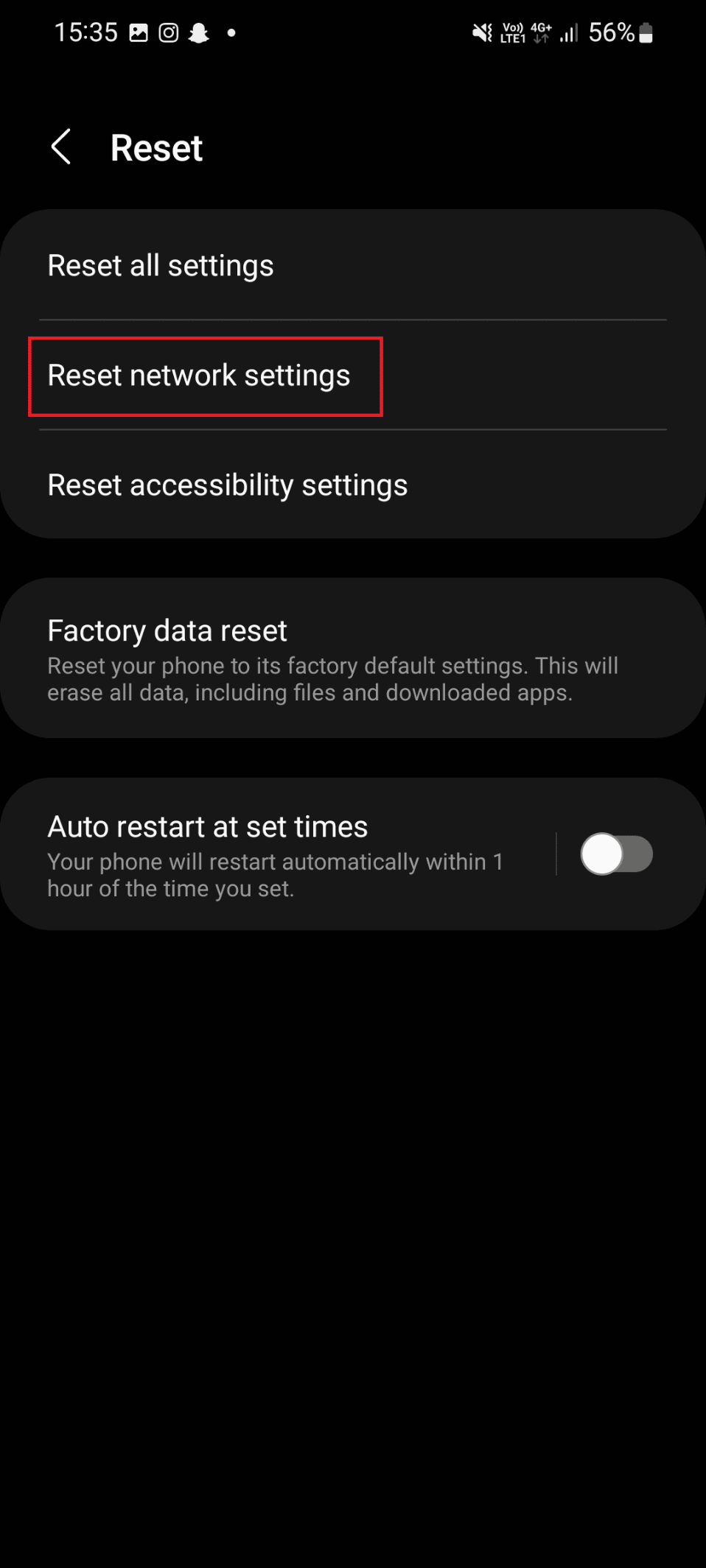

4. Now, tap on the Reset network settings.

5. After that, tap on the Reset settings.

Method 2: Reinsert SIM Card

First, switch off the device and after that, remove the Sim Card. Ensure there is no dirt or debris by cleaning the sim slot. Now, reinsert the Sim Card. If this method does not work for you, move to the next method.

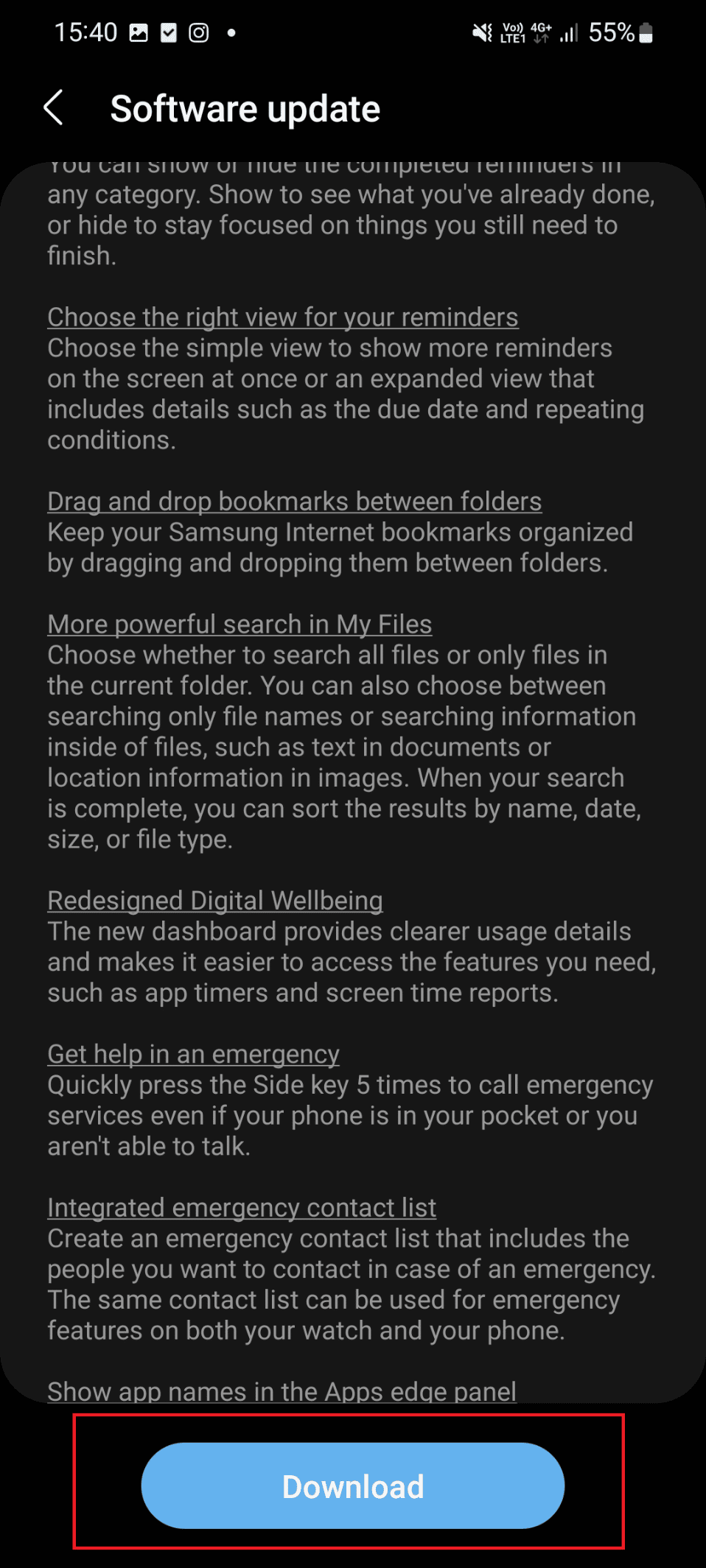

Method 3: Update Android Software

Another method to fix WiFi calling not working Android is to update the Smartphone software. Follow the steps listed below to perform the method:

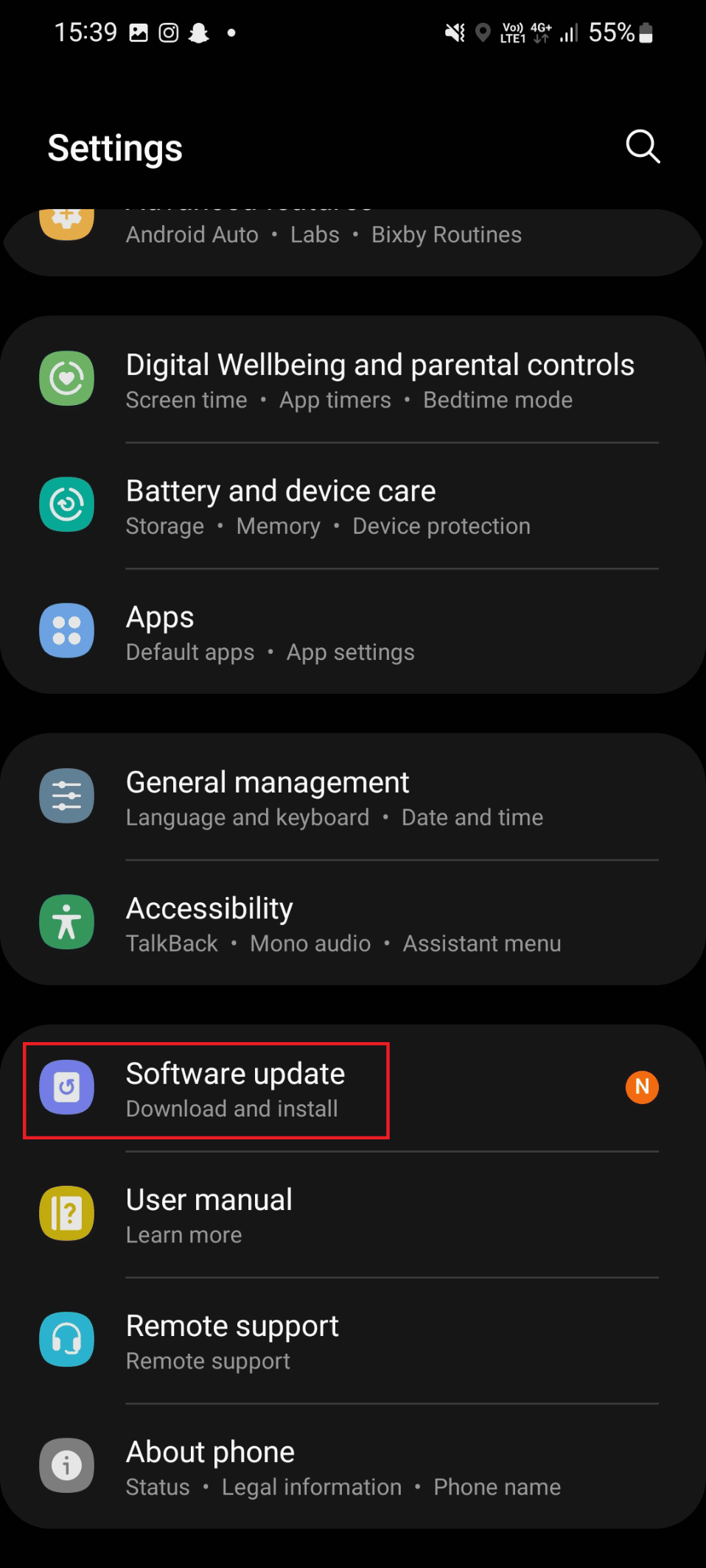

1. First, tap on the Settings icon.

![]()

2. Now, tap on Software update.

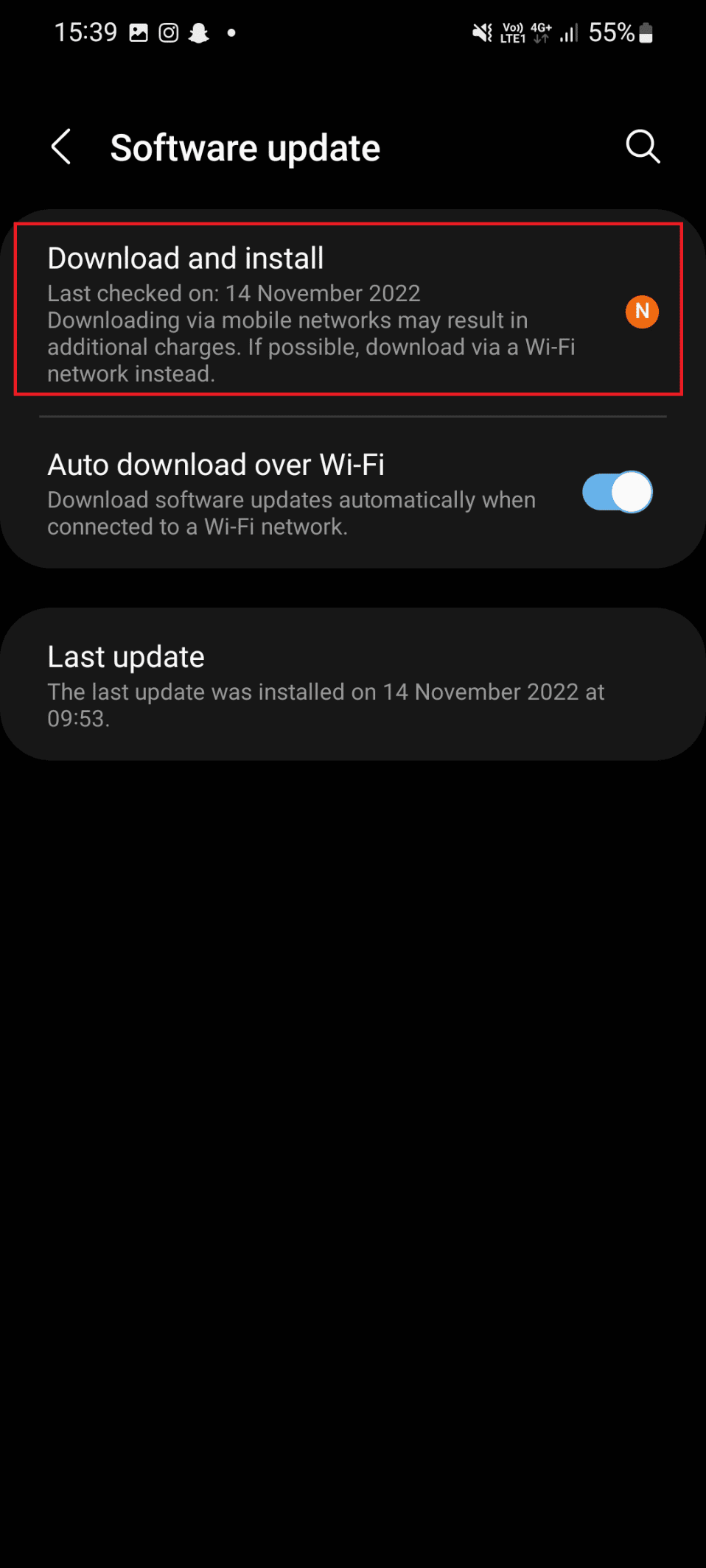

3. Tap on the Download and install option.

4. Tap on the Download option.

Also Read: 16 Best Fake Number App for Android

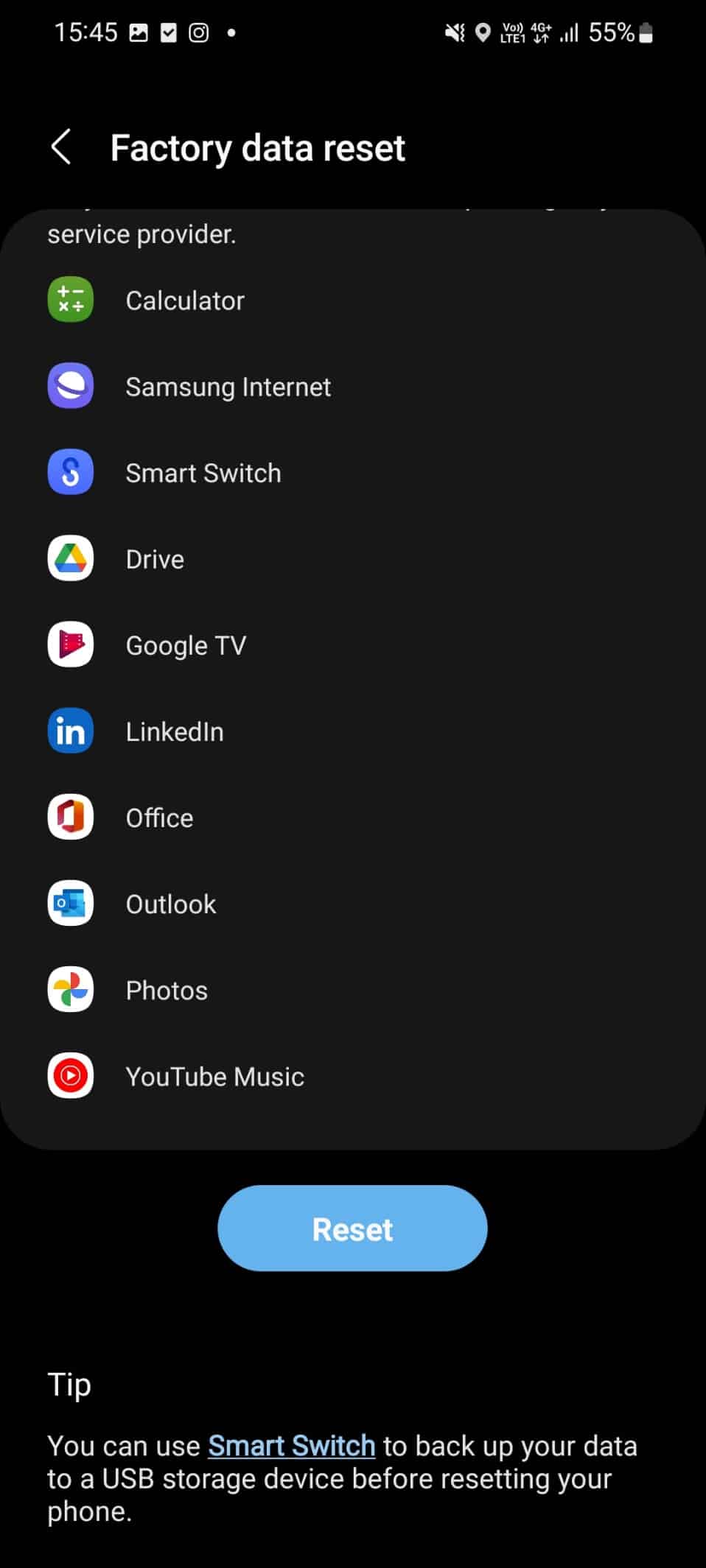

Method 4: Factory Reset Device

Note: Before you proceed with a factory reset, ensure that the data on your Smartphone is backed up.

Factory Reset is one of the methods to fix WiFi calling not working on Android. If you factory reset your smartphone then all the third-party applications, user data and associated application data will get erased from the phone. We have provided the method on how to factory reset Samsung Galaxy S6 here.

Also Read: Fix Cellular Network Not Available for Phone Calls

Method 5: Contact Customer Support

You can contact the customer support if the above methods cannot fix the issue of WiFi calling not working on Android. For example, if you have a Samsung device, then visit the Samsung support page and contact with their Customer care support.

Recommended:

We hope this article was helpful and you were able to fix WiFi calling not working on Android phone error. If you still have any questions, then feel free to ask them in the comment section below. Also, let us know what you want to learn next.